Często mówi się, że 11 września 2001 roku zmienił wszystko. To niekoniecznie musi być prawdą w naszym życiu codziennym, ale w sferze bezpieczeństwa było to wydarzenie epokowe. Razem z Bliźniaczymi Wieżami runęły nasze tradycyjne wyobrażenia o bezpieczeństwie. Zimnowojenny scenariusz, który dominował przez ponad 50 lat został radykalnie i nieodwracalnie zmieniony.

Zagrożenie nie miało już jasnego (narodowego) adresu nadawcy. Tradycyjnie wytyczone linie rozdzielające przestały mieć znaczenie, podobnie jak wojskowe zasady dotyczące przestrzeni i czasu. Wykorzystanie cywilnych samolotów, jako narzędzia ataków pokazało, że prawie wszystko może być użyte, jako broń, w dowolnej chwili. Nagle nic już nie wydawało się niemożliwe, ani niewyobrażalne.

Prawie tak samo brzmi opis zagrożeń cybernetycznych.

Przez ostatnie 20 lat technologia informatyczna bardzo się rozwinęła. Z administracyjnego narzędzia do wspierania optymizacji pracy biurowej, przekształciła się obecnie w narzędzie przemysłu, administracji i wojskowości. Przed „11 września” zagrożenia i wyzwania dla bezpieczeństwa w wymiarze cybernetycznym były omawiane wyłącznie w małych grupach ekspertów technicznych. Jednak od tego dnia stało się oczywiste, że cybernetyczny świat wprowadza poważne potencjalne „luki” w bezpieczeństwie coraz bardziej wzajemnie ze sobą powiązanych społeczeństw.

Ewolucja zagrożeń cybernetycznych

Ogólnoświatowa sieć Internetu (www), wynaleziona zaledwie parę dziesięcioleci temu, zdążyła ewoluować. Jednak podobnie stało się z zagrożeniami. Robaki i wirusy przekształciły się ze zwykłych niedogodności w poważne wyzwania bezpieczeństwa oraz idealne narzędzia cyberszpiegostwa.

Ataki DDoS (rozproszona odmowa usługi), do tej pory postrzegane, jako nic ponad internetową formę biernego blokowania dostępu, stały się narzędziem wojny informatycznej.

Wreszcie w czerwcu 2010 roku upubliczniony został element złośliwego oprogramowania (malware) „Stuxnet” – coś, jak „cyfrowy rozwalacz bunkrów” atakujący irański program nuklearny. Tym samym wczesne ostrzeżenia ekspertów, pojawiające się od 2001 roku, stały się faktem, co sugeruje, że cybernetyka może wcześniej, czy później zostać wykorzystana do przeprowadzania poważnych ataków o śmiercionośnych konsekwencjach w realnym świecie.

Trzytygodniowa fala zmasowanych ataków pokazała, że społeczeństwa państw natowskich, w wysokim stopniu uzależnione od łączności elektronicznej, były w dużym stopniu narażone na froncie cybernetycznym.

Podczas kryzysu w Kosowie NATO miało do czynienia ze swoimi pierwszymi przypadkami ataków cybernetycznych. Doprowadziło to, między innymi, do zablokowania kont e-mailowych Sojuszu na kilka dni przez zewnętrznych gości oraz do ponawianych zakłóceń w działaniu natowskiej strony internetowej.

W typowy dla tamtych czasów sposób, postrzegano jednak wymiar cybernetyczny tamtego konfliktu wyłącznie, jako próby przeszkadzania w prowadzeniu natowskiej kampanii informacyjnej. Cyberataki postrzegano, jako zagrożenie, jednak o ograniczonym zakresie i niewielkim niszczącym potencjale, wymagające jedynie ograniczonych technicznych reakcji połączonych z bardzo ograniczonym informowaniem opinii publicznej.

Dopiero wydarzenia z 11 września 2001 r. zmieniły tę perspektywę. Jednak musiało jeszcze dojść do incydentów w Estonii z lata 2007 roku, aby politycy zwrócili wreszcie pełną uwagę na to rozrastające się źródło zagrożeń dla strefy publicznej oraz bezpieczeństwa i stabilności państwa. Trzytygodniowa fala zmasowanych ataków pokazała, że społeczeństwa państw natowskich były także w coraz większym stopniu narażone na froncie cybernetycznym.

Rosnąca świadomość zagrożenia cybernetycznego została w dalszym stopniu wzmocniona przez incydenty, do których doszło w kolejnych latach.

W 2008 roku najpoważniejszy, jak dotąd, atak został przeprowadzony na amerykański wojskowy system komputerowy. Poprzez prosty pendrive dołączony do komputera będącego własnością wojska w bazie wojskowej na Bliskim Wschodzie oprogramowanie szpiegowskie rozprzestrzeniło się niepostrzeżenie zarówno do tajnych, jak i do jawnych systemów. W ten sposób powstał „informatyczny przyczółek” z którego ściągnięto tysiące plików danych do serwerów będących pod zagraniczną kontrolą.

Od tego czasu cyberszpiegostwo stało się niemal ciągłym zagrożeniem. Podobne incydenty zdarzyły się w niemal wszystkich państwach NATO, w tym – najbardziej doniosły – w ostatnim czasie ponownie w Stanach Zjednoczonych. Tym razem szkody poniosły 72 przedmioty i instytucje, w tym 22 biur rządowych i 13 kontrahentów w sektorze obronnym.

Wspomniane liczne incydenty z ostatnich pięciu-sześciu lat złożyły się na bezprecedensowy w historii transfer zasobów i ściśle strzeżonych tajemnic państwowych w praktycznie anonimowe i najprawdopodobniej wrogie ręce.

Stuxnet pokazał potencjalne zagrożenie, jaki niesie ze sobą złośliwe oprogramowanie (malware) atakujące kluczowy system komputerowy zarządzający dostawami energii.

Do zmasowanych ataków na rządowe strony internetowe i serwery w Gruzji doszło podczas konfliktu gruzińsko-rosyjskiego, co nadało określeniu „wojna cybernetyczna” bardziej konkretnego wymiaru. Działania te nie doprowadziły do żadnych fizycznych zniszczeń. Osłabiły one jednak gruziński rząd w krytycznej fazie konfliktu. Wpłynęły również na zdolność komunikowania się z bardzo zszokowaną opinią publiczną w kraju i na świecie.

Jakby te doniesienia nie były jeszcze wystarczająco przerażające, wirus Stuxnet, który pojawił się w 2010 roku ujawnił kolejny gigantyczny jakościowy skok w destrukcyjnym potencjale cyberwojennym. Latem 2010 roku pojawiły się doniesienia, iż 45 tysięcy przemysłowych systemów kontroli Siemensa na całym świecie zostało zainfekowanych specjalnie stworzonym wirusem typu Trojan, który miał manipulować procesami technicznymi, kluczowymi dla elektrowni nuklearnych w Iranie. Chociaż ocena dokonanych zniszczeń wciąż pozostaje niejasna, pokazało to potencjalne ryzyko, jakie niesie ze sobą złośliwe oprogramowanie atakujące kluczowe systemy komputerowe zarządzające dostawami mediów energetycznych lub sieciami ruchu. Po raz pierwszy udowodniono, że cyberataki mogą powodować rzeczywiste fizyczne zniszczenia i narażać życie ludzi.

Wyważona ocena zagrożeń

Incydenty te jednoznacznie wyjaśniają dwie sprawy:

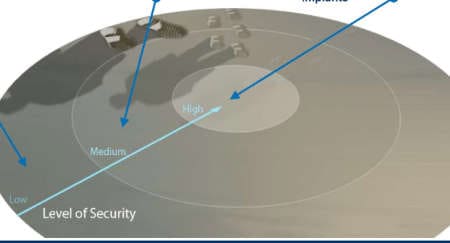

- Póki co najbardziej niebezpiecznymi podmiotami działającymi w cybernetyce pozostają państwa narodowe. Pomimo rosnącej dostępności zdolności ofensywnych dla przestępczych siatek, co mogłoby w przyszłości doprowadzić do ich wykorzystania przez podmioty pozapaństwowe, np. przez terrorystów, wysoce zaawansowane cybernetyczne szpiegostwo i sabotaż wciąż wymagają potencjału, determinacji oraz gotowości do wydatkowania środków stosownie do zamierzonych celów, na poziomie państwa.

- Nie doszło jak dotąd do fizycznych zniszczeń, ani realnego kinetycznego cyberterroryzmu. Jednak technologia cyberataków bez wątpienia ewoluuje od zwykłej niedogodności w kierunku poważnego zagrożenia dla bezpieczeństwa informatycznego, a nawet dla bezpieczeństwa krytycznych cementów narodowej infrastruktury.

Nie może być wątpliwości co do tego, iż niektóre państwa już teraz intensywnie inwestują w zdolności cybernetyczne, które mogą być wykorzystane do celów wojskowych. Na pierwszy rzut oka ten cyfrowy wyścig zbrojeń opiera się na jasnej i nieodpartej logice, ponieważ cybernetyczne rzemiosło wojenne oferuje liczne korzyści: jest asymetryczne, kusząco tanie i wszystkie te korzyści są początkowo dostępne wyłącznie dla „najeźdźcy”.

Co więcej, praktycznie nie ma skutecznego odstraszania w wojnie cybernetycznej, ponieważ nawet zidentyfikowanie „najeźdźcy” jest niezwykle trudne, a ściśle w zgodności z prawem międzynarodowym – prawdopodobnie niemal niemożliwe. W tych warunkach każda forma zbrojnego odwetu byłaby wysoce problematyczna, zarówno od strony prawnej, jak i politycznej.

Potencjał cyberobrony ewoluuje w równym stopniu i większość państw zachodnich w ostatnich latach znacząco udoskonaliło swoje systemy obronne.

Z drugiej jednak strony potencjał cyberobrony ewoluuje w równym stopniu i większość państw zachodnich w ostatnich latach znacząco udoskonaliło swoje systemy obronne. Dobra cyberobrona rzeczywiście pozwala trzymać te zagrożenia pod kontrolą w stopniu umożliwiającym uznanie utrzymującego się ryzyka za możliwe do zaakceptowania, analogicznie od klasycznych zagrożeń.

Jednak zamiast mówić o cyberwojnie, jak o prawdziwych działaniach zbrojnych – nazywając pierwsze ataki „cyfrowym Pearl Harbour” lub „11 września w świecie cybernetycznym” – znacznie bardziej stosowne byłoby przedstawianie cyberataków, jako jednej z odmian wojennego rzemiosła. Ryzyko, jakie niosą ze sobą cyberataki jest bardzo realne i rośnie. Jednocześnie nie ma powodów do paniki, ponieważ w najbliższej przyszłości ataki te nie będą ani apokaliptyczne, ani całkowicie niemożliwe do opanowania.

Zmierzyć się z wyzwaniem

NATO dostosowuje się do tego nowego typu wyzwań dla bezpieczeństwa.

Już rok po wydarzeniach z 11 września 2001 r. NATO wystosowało ważny apel o udoskonalanie „zdolności do obrony przed atakami cybernetycznymi” w ramach praskiego zobowiązania w dziedzinie rozwoju zdolności, uzgodnionego w listopadzie 2002 roku. Jednak w latach po 2002 roku Sojusz przede wszystkim skoncentrował się na wdrażaniu pasywnych środków obrony, o które apelowali wojskowi.

Dopiero wydarzenia w Estonii wiosną 2007 roku skłoniły Sojusz do radykalnego przemyślenia niezbędności polityki w dziedzinie cyberobrony oraz konieczności przepchnięcia jego środków zaradczych na nowy poziom. Dlatego też po raz pierwszy w historii Sojusz wypracował formalną „Politykę NATO w dziedzinie cyberobrony”, która została przyjęta w styczniu 2008 roku i ustanowiła trzy podstawowe filary polityki Sojuszu w cyberprzestrzeni.

- Subsydiarność, tj. pomoc jest udzielana wyłącznie na żądanie, w pozostałych wypadkach obowiązuje zasada własnej odpowiedzialność suwerennego państwa;

- Unikanie duplikacji, tj. unikanie niepotrzebnego podwajania struktur lub zdolności – na poziomie międzynarodowym, regionalnym i krajowym

- Bezpieczeństwo, tj. współpraca oparta na zaufaniu, uwzględniająca wrażliwość informacji systemowych, które muszą być dostępne, a także ich potencjalną podatność na zagrożenia.

Był to jakościowy krok do przodu. Utorował on także drogę do podjęcia w Lizbonie fundamentalnej decyzji o dalszym rozwoju cyberobrony, co miało się stać osobnym punktem w programie działań NATO.

Zainspirowane wydarzeniami, takimi jak w Kosowie w 1999 r. oraz w Estonii w 2007 r. oraz pod dużym wpływem dramatycznych zmian w postrzeganiu międzynarodowych zagrożeń po wydarzeniach z września 2001 roku, NATO położyło fundament pod budowę „Cyberobrony 1.0.”. Stworzyło pierwsze mechanizmy i zdolności w dziedzinie cyberobrony oraz wypracowało Politykę w dziedzinie cyberobrony.

Dzięki decyzji podjętej w listopadzie 2010 r. w Lizbonie Sojuszowi udało się położyć podwaliny pod samodzielne faktograficzne analizy tego zagadnienia. Tym samym NATO nie tylko zapewniło niezbędne unowocześnienie istniejącym strukturom, takim jak zdolność reagowania na incydenty komputerowe, ale także zaczyna wspólnie, jako sojusz, mierzyć się z realnymi i narastającymi wyzwaniami związanymi z cyberobroną.

Zgodnie z nową Koncepcją Strategiczną oraz zaktualizowaną Polityką NATO w dziedzinie cyberobrony, Sojusz definiuje zagrożenia cybernetyczne, jako potencjalny powód do podjęcia obrony zbiorowej zgodnie z natowskim artykułem 5. Co więcej, nowa polityka – oraz Plan Działania w celu wprowadzenia jej w życie – daje państwom natowskim jasne wytyczne odnośnie do uzgodnionej listy priorytetów dotyczących udoskonalania cyberobrony Sojuszu, w tym wzmocnienia koordynacji wewnątrz NATO oraz w kontaktach z partnerami.

Gdy decyzje z Lizbony zostaną w pełni zrealizowane, NATO będzie miało stworzoną zaktualizowaną wersję – „Cyberobronę 2.0.” Tym samym Sojusz ponownie udowadnia, że stać go na sprostanie temu zadaniu.